「中国共産党は、人的資源、AI、技術力、それら全てを動員して戦略的なサイバー攻撃を仕掛けている」と専門家は警鐘を鳴らす。

長年に渡り、アメリカ政府やサイバーセキュリティの専門家は中国を最も警戒してきた。

「超限戦」という概念を掲げる中国共産党(中共)は、巨大なハッカー集団のネットワークを利用して機密情報や知的財産を窃取し、重要なセキュリティシステムを脅かすことで、物理的な戦争を起こさずにアメリカを打ち負かそうと試みてきた。

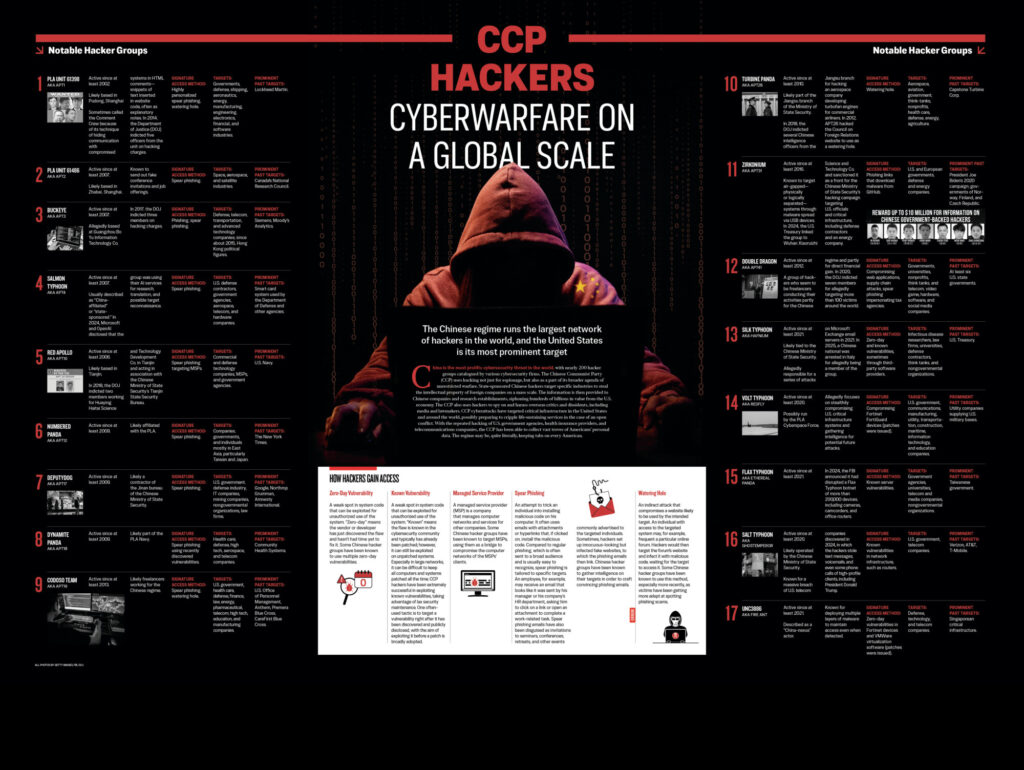

関係者による調査の結果、約200のハッカー集団が中国とつながりを持ち、そのほとんどがAPT(Advanced Persistent Threats:高度で持続的な脅威)であると判定された。中には中国軍、諜報活動を担う国家安全部(MSS)に所属する組織、さらには形式上は民間企業だが事実上MSSの管理下にある団体も存在する。中共と自身の利益のためにハッカーとして活動するフリーランスも含まれる。

ハッカー集団の正体が特定されることは稀であるため、サイバーセキュリティ関係者はその手法や潜在的な拠点に応じてニックネームをつける。それゆえ、名前の異なる複数のハッカー集団が実際には同じ中共の下部組織に属していることもあり、彼らの活動を正確に追跡するのは難しい。

サイバーセキュリティ会社、Fortraの研究開発部門でアソシエイト・バイスプレジデントを務めるBob Erdman氏は、「国家を背景にしたハッカー集団と対峙する際は、彼らの無尽蔵に近いリソースと長期戦をも辞さない態度が厄介である」と語る。

「彼らは数年間かけてサイバー攻撃のための情報収集と基盤づくりを行う。国家の諜報機構全体を活用できるため、膨大な情報源を得られるだけでなく、攻撃を実行するための枠組みやインフラも整っている」

Bob Erdman氏によれば、ハッカーは中国のインターネットインフラへのアクセスにより「中間者(man-in-the-middle)攻撃」が可能になる。これは、中国が所有または構築したネットワークインフラを経由するユーザーの通信を傍受・悪用するというものだ。

ハッカーの主要な標的はアメリカだ。アメリカ政府のみならず、中共に戦略的な利害関係をもつ民間企業も狙っている。大手軍需産業、航空宇宙、コンピューターソフトウェア/ハードウェアメーカー、電気通信、電子、エンジニアリング、鉱業、海運、製薬、エネルギー、教育と、標的とされる産業は多岐に渡る。

サイバー攻撃の中でも、送電網や水道といった重要インフラの脆弱性を狙うものや、中共にとっての反体制派、異分子を攻撃する動きもみられる。

戦略的リスク・インテリジェンスを専門とするBlackOps PartnersのCEO、Casey Fleming氏は、「中共にとって、サイバー攻撃は『超限戦』を遂行する多くの手段のうちの一つであり、通常戦争に限りなく近い形で敵を内側から弱体化させる」と説明する。

「中共が保有するサイバー戦力は、我々の想像を遥かに凌駕する。大量の人的資源を動員し、極めて戦略的で、全体主義政権の下での組織性を発揮し、AIとテクノロジーを駆使して攻撃力を最大化させている」

表面上は他国と関係をもつ、もしくはいかなる国とも関係を持たないAPTでさえ、裏では中共の影響を受けている可能性がある、とCasey Fleming氏は警告する。

「中共は、西側諸国に対抗する枢軸パートナーとして他国と協力し、訓練も行っている黒幕だ。また、中共はダークネット上でマルウェアを扱うハッカーを雇っている」

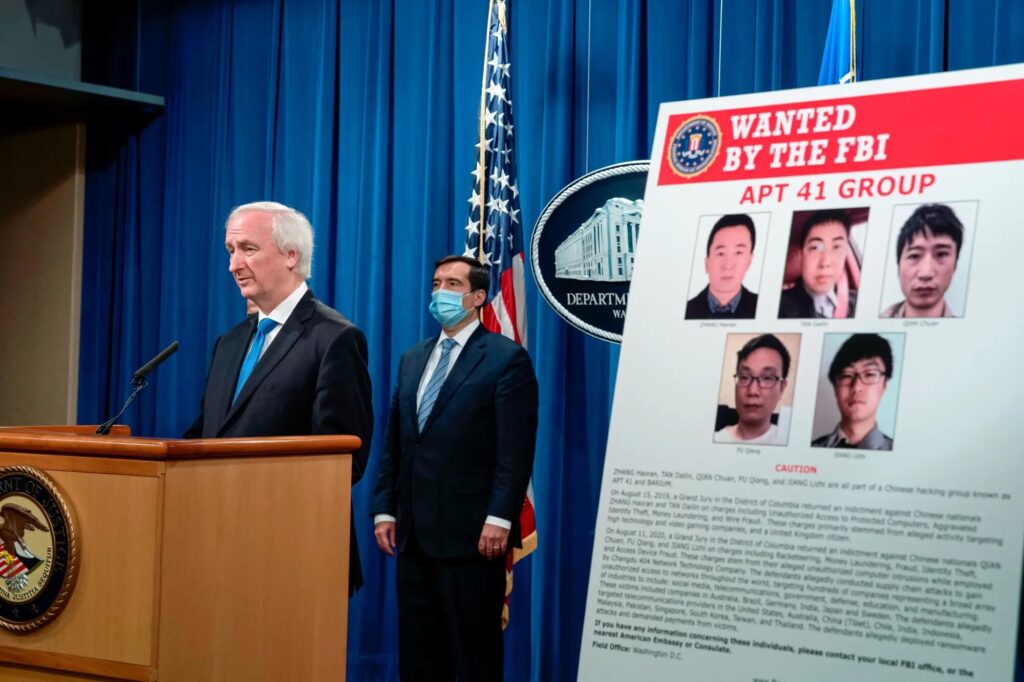

アメリカ政府は、大規模なサイバー攻撃に関与したとされる中国系ハッカー集団に対して司法措置をとってきたが、根本的な解決には遠く及ばない。

Erdman氏は、ハッカー集団が中国を拠点にしている限り、「法的な影響から守られ続ける」と指摘する。

サイバーセキュリティの専門家であり、複数の大企業および米国土安全保障省や国家安全保障局をはじめとする公的機関で顧問を務めるRex Lee氏は、コンピューターシステムにおける脆弱性が単にセキュリティの欠陥を露呈させただけでなく、大手テック企業のビジネスモデルに構造的な問題が存在することを示唆していると語る。

脅威の進化

サイバー攻撃の被害者側が脅威を認識し始めた一方で、ハッカー側でも新技術を利用した攻撃手段の多様化が進み、手法を洗練させ続けている。

中国を拠点とするAPT攻撃の報告が爆発的に増加した2000年代中ごろ、スマートフォンやソーシャルメディアは未熟だったため、ほとんどのサイバー攻撃は類似するパターンを示した。ハッカー集団は、標的とするコンピューターシステムのアクセスコントロール権を持つ人物を特定し、彼らにEメールを送信して不正プログラム(マルウェア)に感染した添付ファイルを開かせる。

このような「フィッシング」と呼ばれる手法は、時間と共に発達してきた。初期の頃は、メールは定型文かつ不自然な英語で書かれていた。次第に標的にパーソナライズされた「スピアフィッシング」が登場すると、受信者の上司や所属組織のIT、人事部門などを騙り、一見すると業務に関連した正式な添付文書が送られてくるようになった。

企業側がフィッシングメールに対応策を講じると、ハッカー側はユーザーをマルウェアに感染したウェブサイトへと飛ばすハイパーリンクを送るようになった。

ログイン情報などの入力を求める通常のフィッシングサイトとは異なり、国家をバックにしたハッカーたちは長期的かつ体系的なアプローチを用いる。

ハッカーはまず、標的とするシステムに侵入して「監視」のみを行う。この段階では、アプリケーション、バージョン情報、設定といったシステムに関連する情報を収集する。

中でも、システムへのキー入力を監視・記録する「キーロガー」が悪質であり、ハッカーは機密情報が保管された場所にログインするためのユーザーネームとパスワードを割り出すことができる。ログイン情報を入手したハッカーはシステム内から標的とするデータを見つけ、盗み出す。

中国のAPTには、ITシステムの運用・監視・保守などを行う業者、MSP(Managed Service Providers)に侵入し、大企業のシステム内部にアクセスするものもある。多くの大企業が、自社のITシステムをMSPに外注しているためだ。企業や政府を直接狙うのではなく、それらにITサービスを提供する企業に入り込むことでサイバー攻撃を仕掛ける形だ。

中国共産党を背景とするハッカー集団はスピアフィッシングで大きな成功を収めてきたが、被害者側がハイパーリンクや添付ファイルに対する警戒心を強めたことにより、その有効性が徐々に薄れている。

そこで、ハッカー側は新たに「Watering hole(水飲み場型)攻撃」という手法を編み出した。ハッカーはまず標的となるユーザーの心理学的特性およびインターネット行動の傾向を分析する。次に、ユーザーが訪れる可能性の高いウェブサイトを特定し、ハッカーはそのウェブサイトの脆弱性を見つけマルウェアに感染させる。最後に、ユーザーがそのウェブサイトを訪問すると、コンピューターがウイルスに感染するという仕組みだ。

さらに新たな攻撃手段として、近年はルーターやスイッチ、ファイアウォールといったネットワーク機器を狙った攻撃も報告されている。こうした機器のファームウェア(ハードウェアを制御するためのソフトウェア)に存在する脆弱性はメーカーによって定期的に修正されるものの、利用者が機器を必ずしも最新の状態に保つとは限らない。

2020年、アメリカをはじめ全世界の電気通信事業者が大規模なサイバー攻撃を受けたのは、まさにネットワーク機器の脆弱性によるものだった。

アメリカ、カナダ、イギリス、オーストラリア、ドイツ、日本をはじめとする各国のサイバーセキュリティ、シギント(SIGINT:Signals Intelligence)の管轄機関が共同でまとめた報告書(2025年9月)によれば、「こうしたAPT攻撃者は、すでに公に知られている脆弱性(CVE:共通脆弱性識別子)や回避可能な欠陥が放置されたシステムを狙い、侵入したネットワーク内で大きな成功を収めている」という。

ハッカーは当時、通話記録データ、政府関係者や政治家の通信内容、さらには法執行機関が行った通信傍受の記録にまでアクセスすることができた。

デザインの脆弱性

Lee氏は、最近はスマートフォンのアプリケーションを利用したハッキングが増加していると指摘する。

スマートフォンアプリは、必要に応じてカメラ、キーボード、マイク、位置情報などのアクセス権をユーザーに要求する。我々利用者はすでにそのような操作に慣れているが、そのリスクは無視できないとLee氏は語る。

アクセス権を得たアプリは実際にマイクやカメラを通じて音声、映像情報を獲得したり、ユーザーのキー入力を記録できる。また、GPSやBluetooth、基地局との交信、さらには携帯に埋め込まれた加速度計を通じて利用者の動きを監視することさえできる。

より深刻なケースは、写真やメール、テキストメッセージ記録へのアクセスを要求し、利用者を騙す最適なマルウェアを設計するための素材として利用するものだ。

携帯電話メーカーはアプリの情報収集を許可せざるを得ない。テック産業全体が、データ収集・売買によって巨大な利益を得ているからだ。

「携帯メーカーやプラットフォーム提供会社が、ユーザー情報を他のアプリ開発者に売っている」「端末を通した監視技術こそが、このようなビジネスモデルを支えているのである」

ユーザーにパーソナライズされた広告を提案するため、アプリは利用者の個人情報を収集できるよう設計されている。しかし、このシステムを悪用することも決して難しくはない。

国家に支援された資源豊富なハッカーは、一見まともなアプリ開発会社を立ち上げ、一見正規のアプリを開発した後に、価値の高い標的がそれをダウンロードするのを待つ。アプリはゲームやセキュリティ関係など、どんな形式のものでもよい。

テック企業は悪質な目的で開発されたアプリを排除してきたが、新しいものも絶え間なく生み出されている。

データを完全に保護する唯一の方法は、外部からのデータ収集・分析が不可能な独立したシステムに保存することだ、とLee氏は語る。防衛産業を含むいくつかの企業は、すでにその方向に進み始めている。

ご友人は無料で閲覧できます

ご友人は無料で閲覧できます Line

Line Telegram

Telegram

ご利用上の不明点は ヘルプセンター にお問い合わせください。