James Pearson

[ロンドン 21日 ロイター] – 北朝鮮のIT技術者が外貨獲得のため、偽名やソーシャルメディア(SNS)の偽プロフィール、偽造履歴書、模擬面接回答集を使うなど丹念に練り上げた策略を駆使し、西側ハイテク企業でリモートワークに就こうと暗躍していることが分かった。

ロイターが入手した関連文書、元北朝鮮IT労働者へのインタビュー、サイバーセキュリティ―専門家の研究で明らかになった。

米国、韓国、国連によると、北朝鮮政府は数百万ドルの核ミサイル開発資金を手に入れるべく数千人のIT技術者を海外に送り込んでおり、こうした取り組みはこの4年間で加速している。

米サイバーセキュリティ―企業パロアルトネットワークスの研究者は、リモートワークに従事する北朝鮮のIT技術者の活動を詳述した内部文書の一時ファイルを発見。30ページにおよぶ模擬面接回答集は「優れた企業文化」について尋ねられた際に「アイデアや意見を自由に表現することができる」と回答するよう指示している。当の北朝鮮では、自分の考えを自由に表明すれば投獄される恐れがある。

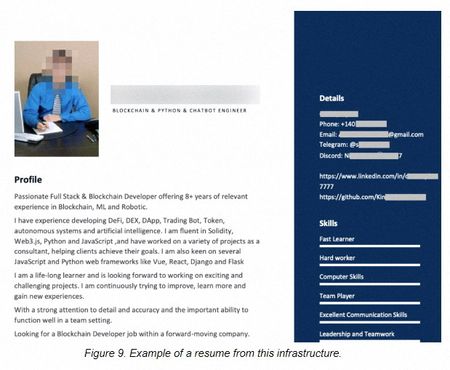

この文書には北朝鮮の労働者がソフトウエア開発の職に応募するために使った何十件もの不正な履歴書、オンラインプロフィール、面接メモ、偽造IDが含まれている。

ロイターはリークされたダークウェブ(闇サイト群)のデータからさらに証拠を入手。北朝鮮の労働者がチリ、ニュージーランド、米国、ウズベキスタン、アラブ首長国連邦(UAE)など本国から遠く離れた国で職を得ようとする際に使用したツールやテクニックの一部が明らかになった。

こうした文書やデータから、資金不足にあえぐ北朝鮮指導部が、外貨獲得の生命線であるこの計画を成功させるために、多大な努力を払い、策略を巡らせてきたことが分かる。

北朝鮮の国連代表部はコメント要請に応じなかった。

米司法省の2022年の発表によると、リモートで働くIT技術者は、海外で建設業など肉体労働に従事する北朝鮮の一般的な労働者の10倍以上の収入を得ることが可能で、リモートのIT技術者がもたらす収入は年間300万ドル余りに上っている。

ロイターはこの手法がこれまでにどの程度の利益を生んだのかを特定できなかった。

模擬面接回答集にはリモートワークに就かなければならない理由も盛り込まれている。この中で組込みソフトウエアのシニア開発者「リチャード」は、両親が新型コロナウイルスに感染したため一時的にシンガポールに滞在しているが、3カ月後にはロサンゼルスに戻る予定なので、早めにリモートワークを始めることにしたと、リモートワークを希望する理由を説明している。

最近脱北した北朝鮮のIT技術者は面接回答集やデータ、文書を閲覧し、本物だと確認した。使われている戦術やテクニックに見覚えがあり、自分が使ったものと全く同じだという。

米国の司法省と連邦捜査局(FBI)は10月、北朝鮮のIT技術者が企業を欺き、150万ドルの資金を詐取するために使用していたとする17のウェブサイト上のドメインを押収した。

司法省によると、米企業で働く北朝鮮の開発者は偽の電子メールやSNSアカウントを使い、制裁対象となっている北朝鮮企業に代わって年間数百万ドルを生み出している。

<狙いは外貨>

米政府は昨年、北朝鮮のIT技術者が滞在しているのは主に中国とロシアだが、一部はアフリカと東南アジアにもおり、1人当たりの稼ぎは年間で最高30万ドルに達すると公表した。

先の脱北IT技術者の話では、1人当たりの稼ぎは少なくとも10万ドルと想定され、うち30─40%が北朝鮮に送金されるほか30─60%が諸経費に充てられ、労働者の手元に残るのは10─30%。こうした労働者は海外に約3000人、北朝鮮国内に約1000人いると推定される。「人によって異なるが、基本的に一度リモートの仕事を得れば最短でも6カ月、最長で3─4年働くことができる」という。

パロアルトのサイバー研究部門によると、北朝鮮のハッカーとIT技術者の間にはつながりがあるとされる。一方で先の脱北者は、諜報活動に携わっているのはごく一部で、「ハッカーは別に訓練を受けており、IT技術者にそうした任務は与えられていない」と証言した。

それでも両者に重なる部分はある。司法省とFBIは、北朝鮮のIT技術者がアクセス権を使って雇用主をハッキングする可能性を警告。流出した履歴書は、北朝鮮ハッカーが以前から標的にしている暗号資産(仮想通貨)業界の企業で活動したことを示している。

<偽造ID>

身元調査会社コンステラ・インテリジェンスのデータによると、北朝鮮IT技術者の1人は、米国、英国、日本、ウズベキスタン、スペイン、オーストラリア、ニュージーランドの20余りのフリーランス求人ウェブサイトにアカウントを持っていた。この技術者は電子メールによるコメントの要請に応じなかった。

ダークウェブのリークで集めたデータからは、米国の運転免許証、ビザ、パスポートなど本物そっくりの偽造IDを作成するためのデジタルテンプレートを販売するウェブサイトのアカウントも見つかった。

シンガポールでリモートITの仕事を求めていた「リチャード」は、「リチャード・リー」という名の偽造プロフィールを使っていたとみられる。

ロイターはデジタル認証システムのジュミオで働いた経験があると記載された、プロフィール写真が同一であるリチャード・リー氏のリンクトインのアカウントを発見した。しかしジュミオの広報担当者は、リチャード・リー氏がジュミオに勤務したという記録はないと述べた。

ロイターはリー氏のアカウントにメッセージを送りコメントを求めたが、返答はなかった。リンクトインはロイターがコメントを求めた後、同氏のアカウントを削除した。

ご友人は無料で閲覧できます

ご友人は無料で閲覧できます Line

Line Telegram

Telegram

ご利用上の不明点は ヘルプセンター にお問い合わせください。